一、LDAP/AD简介

轻量级目录访问协议(Lightweight Directory Access Protocol, LDAP)是一种开放的、与供应商无关的行业标准应用协议,用于通过Internet Protocol (IP)网络访问和维护分布式目录信息服务。LDAP是一种受良好支持的基于标准的机制,用于与目录服务器进行交互。它通常用于身份验证和存储有关用户、组和应用程序的信息,但是LDAP目录服务器是一种通用数据存储,可用于各种应用程序。LDAP是目录访问协议(DAP)的“轻量级”(代码量更少)版本,DAP是X.500的一部分,X.500是网络中目录服务的标准。

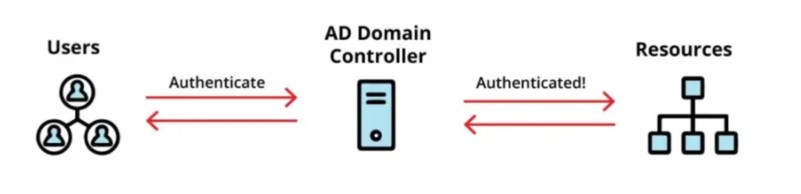

Active Directory (AD)是微软公司针对Windows域网络开发的目录服务。它作为一组进程和服务包含在大多数Windows Server操作系统中。最初,活动目录仅用于集中域管理。然而,活动目录最终成为了一个广泛的基于目录的身份相关服务的总称。

具有AD (Active Directory Domain Service)角色的服务器称为域控制器。它对Windows域类型网络中的所有用户和计算机进行身份验证和授权,为所有计算机分配和执行安全策略,并安装或更新软件。例如,当用户登录到属于Windows域的计算机时,Active Directory将检查提交的用户名和密码,并确定该用户是系统管理员还是普通用户。此外,它还允许管理和存储信息,提供身份验证和授权机制,并建立一个框架来部署其他相关服务:证书服务、Active Directory联合服务、轻量级目录服务和权限管理服务。

Active Directory使用轻量级目录访问协议(Lightweight Directory Access Protocol, LDAP)版本2和3、Microsoft版本的Kerberos和DNS。

LDAP vs. Active Directory

- LDAP是与Active Directory对话的一种方式。

- LDAP是许多不同的目录服务和访问管理解决方案都能理解的协议。

AD和LDAP之间的关系很像Apache和HTTP之间的关系: - HTTP是一种web协议。

- Apache是一个使用HTTP协议的web服务器。

- LDAP是一种目录服务协议。

- Active Directory是一个使用LDAP协议的目录服务器。

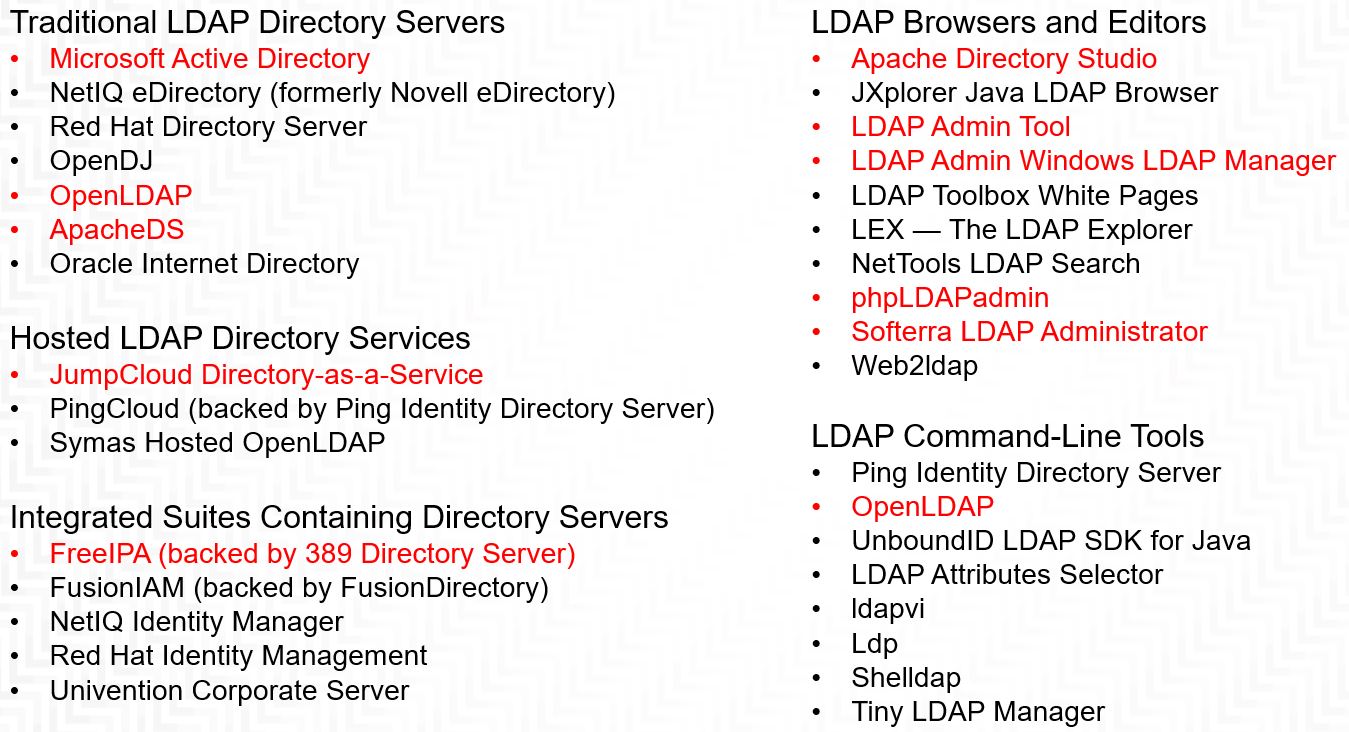

Directory Servers and LDAP Tools

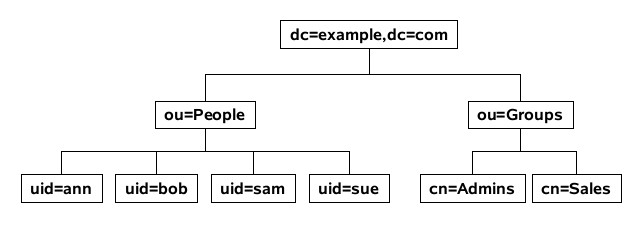

Directory Information Tree

目录信息树包含一个或多个命名上下文,这些命名上下文是服务器的基本条目,其他每个条目都是从这些命名上下文条目之一派生的。也就是说,命名上下文条目的特殊之处在于它没有父条目。

在这个例子中:

- 条目”dc=example,dc=com”是命名上下文,它有两个直接子上下文,”ou=People,dc=example,dc=com”和”ou=Groups,dc=example,dc=com “。

- 每个条目都有自己的从属条目。

- 目录树的最大深度没有预定义限制,任何条目都可能有一个或多个从属条目。

- 不包含任何从属条目的条目称为叶子条目,而至少有一个从属条目的条目称为非叶子条目。

名词解释:

- Entity: 指具有明显独立存在的事物,如自然人、组织、概念或装置。实体是一种可以被唯一和独立标识的任何类型的资源。

- Entry: 是在目录服务器中保存信息的结构。它由3部分组成:在服务器的所有其他条目中唯一标识条目的DN、用于控制条目内容的对象类值的集合、包含条目实际数据的属性值集合。

- DN: 是Distinguished Name的缩写。

- DC: 是域组件的缩写/别名。

- UID: (UserId或Login ID或Logon ID)是代表实体的缩写名。

- OU: 是OrganizationalUnit的别名和属性类型。

- CN: (CommonName in X.500) Attribute Type包含LDAP表项的名称。

- SN: name或surname。

- ObjectClass: RFC4512中定义的LDAP元素属性类型。DIT中的每个LDAP条目都有一个“ObjectClass”属性。

二、XCC上配置LDAP with MS ADDS

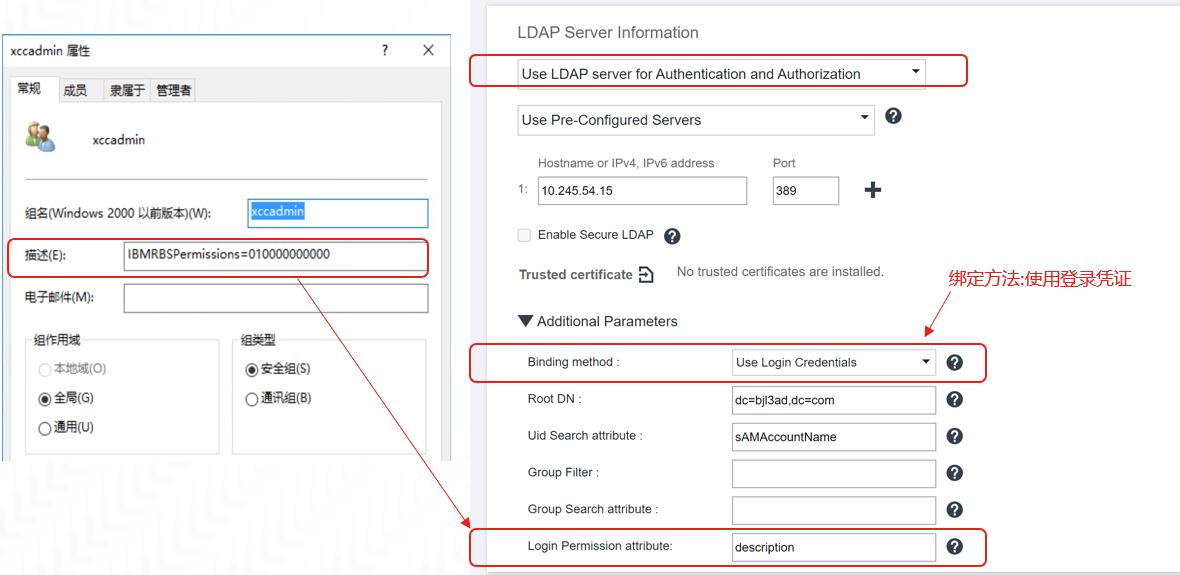

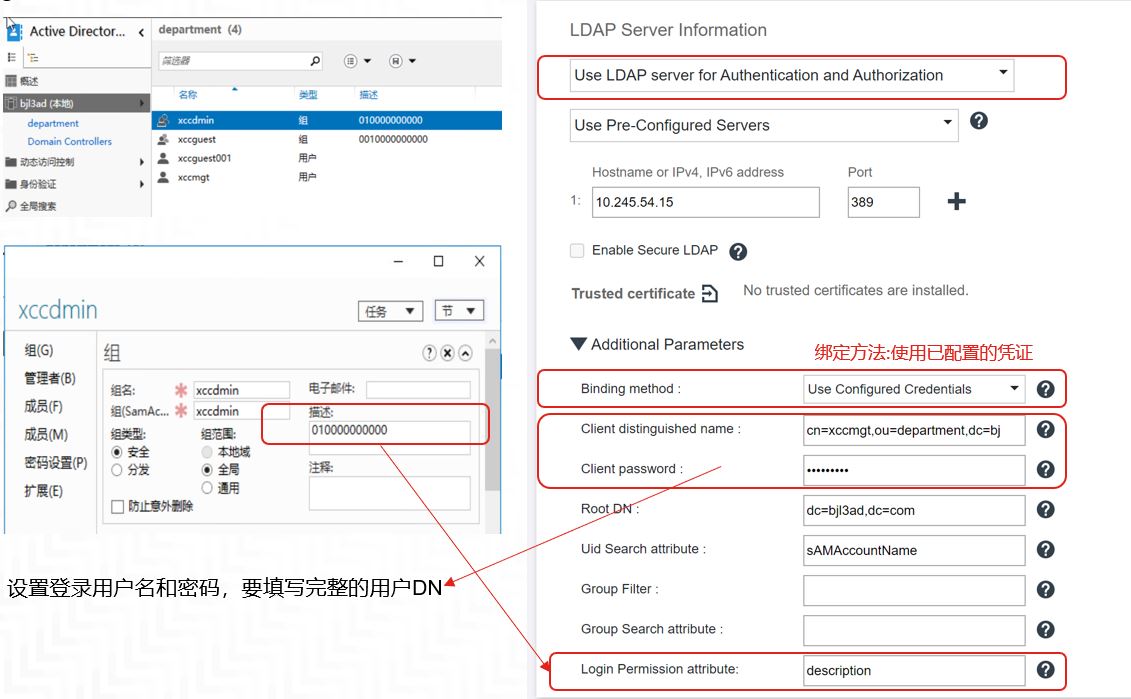

场景1

- 认证和授权均由LDAP服务器来完成。

- 授权级别取决于“Login Permission attribute”字段的定义。

- 由AD来赋予用户登录级别。

- 使用AD域控时,UID查询属性需要定义为“sAMAccountName”.

- 此模式不需要配置“Group Search attribute”.

场景2

- 认证和授权均由LDAP服务器来完成。

- 授权级别取决于“Login Permission attribute”字段的定义。

- 由AD来赋予用户登录级别。

- 使用AD域控时,UID查询属性需要定义为“sAMAccountName”.

- 此模式不需要配置“Group Search attribute”.

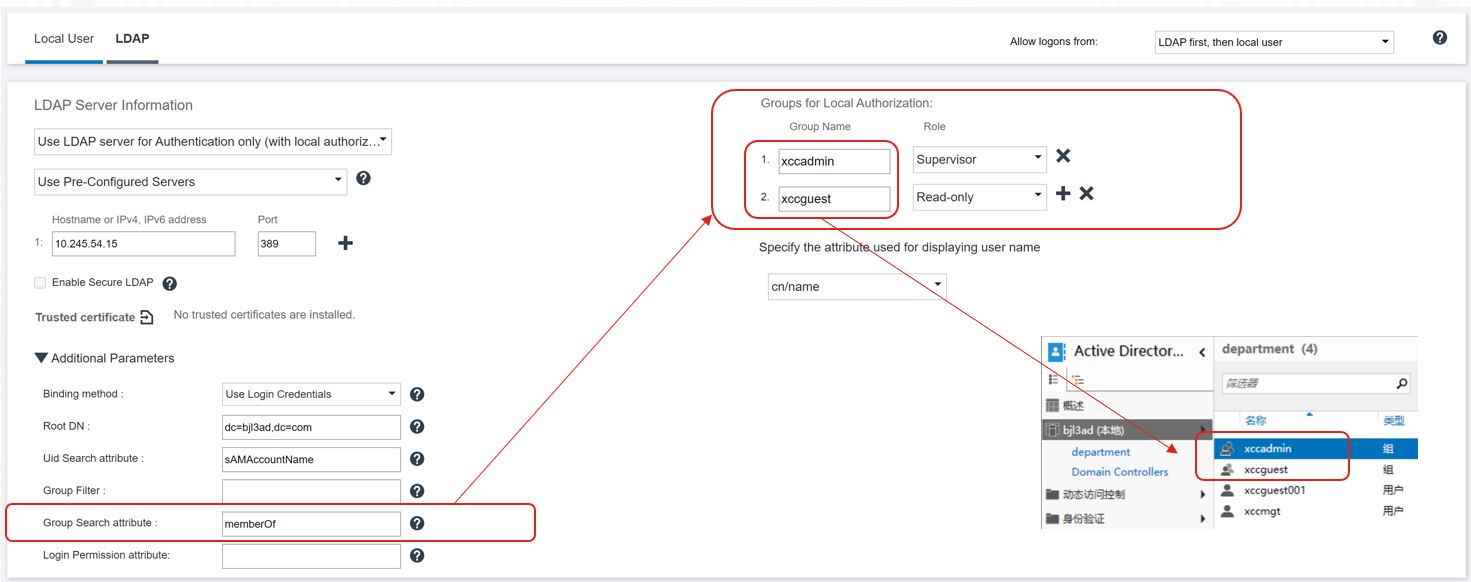

场景3

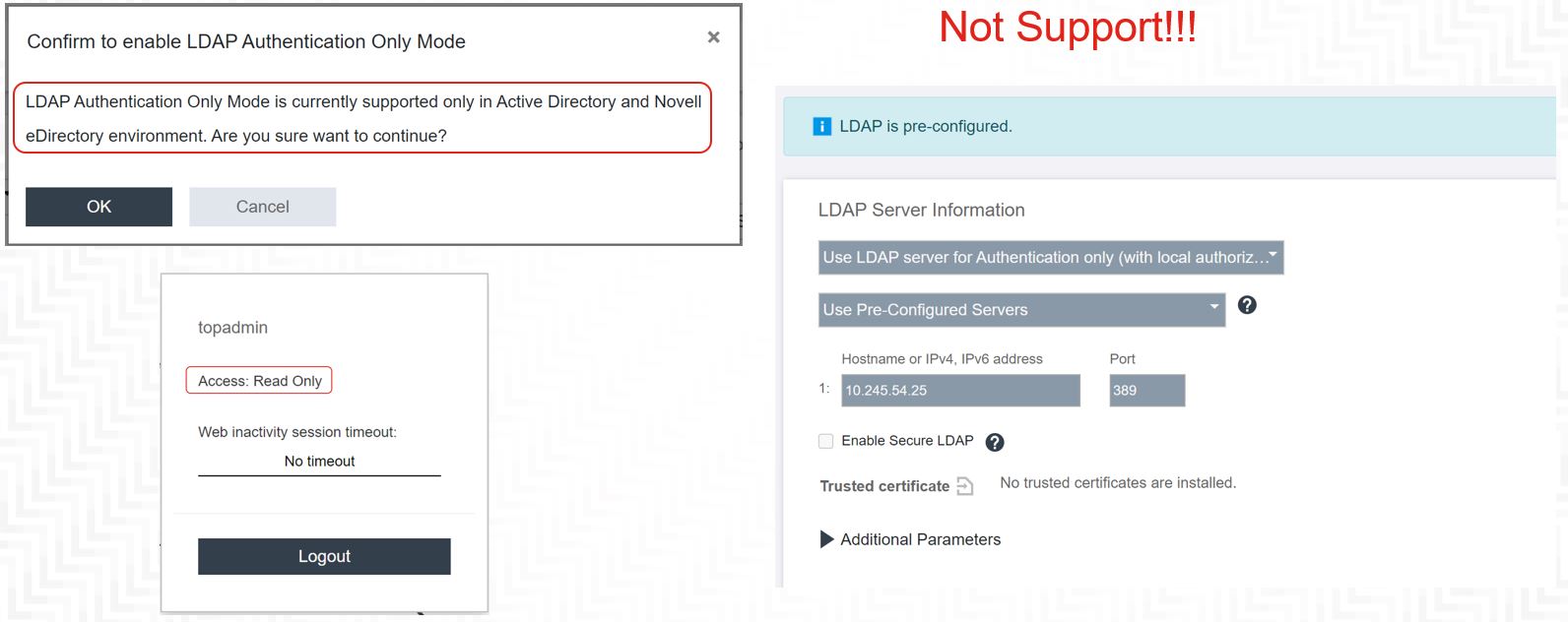

- 认证由LDAP服务器来完成,授权在本地完成。

- 绑定方式为使用登录凭证。

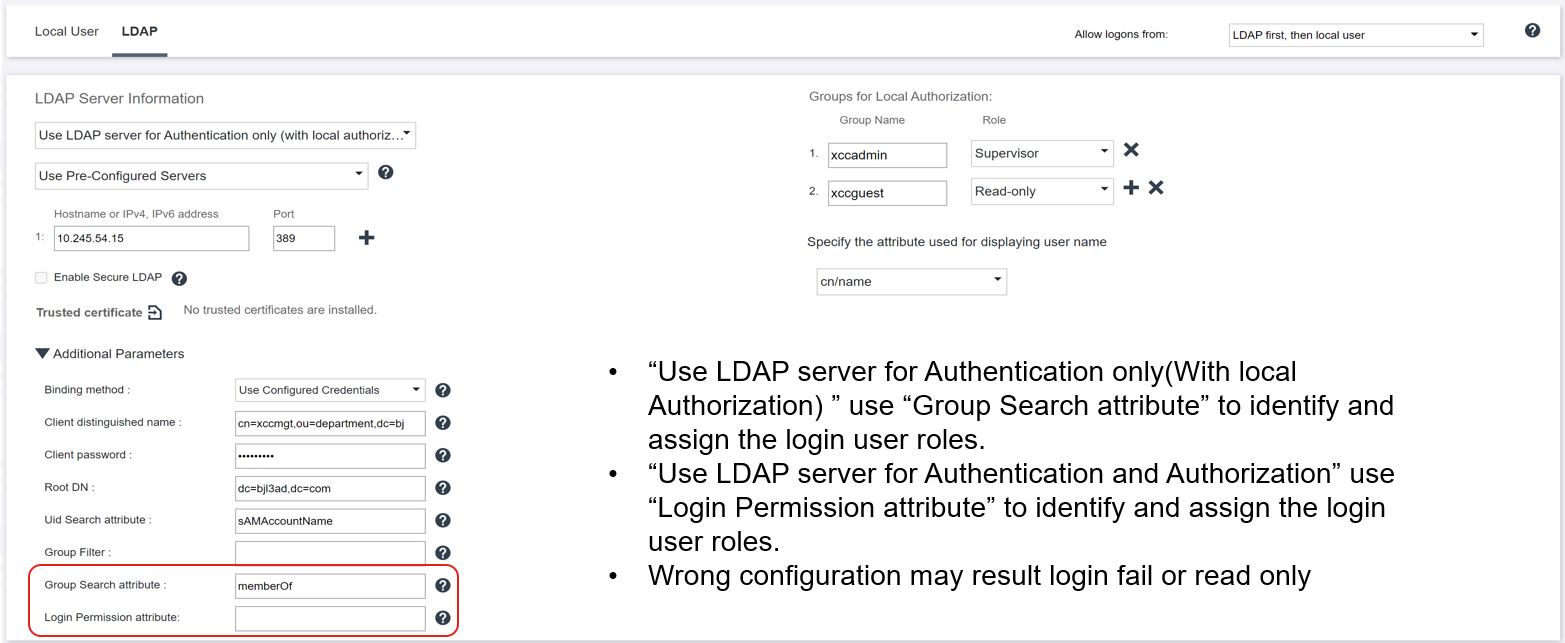

场景4

- 认证由LDAP服务器来完成,授权在本地完成。

- 绑定方式为使用已配置的凭证。

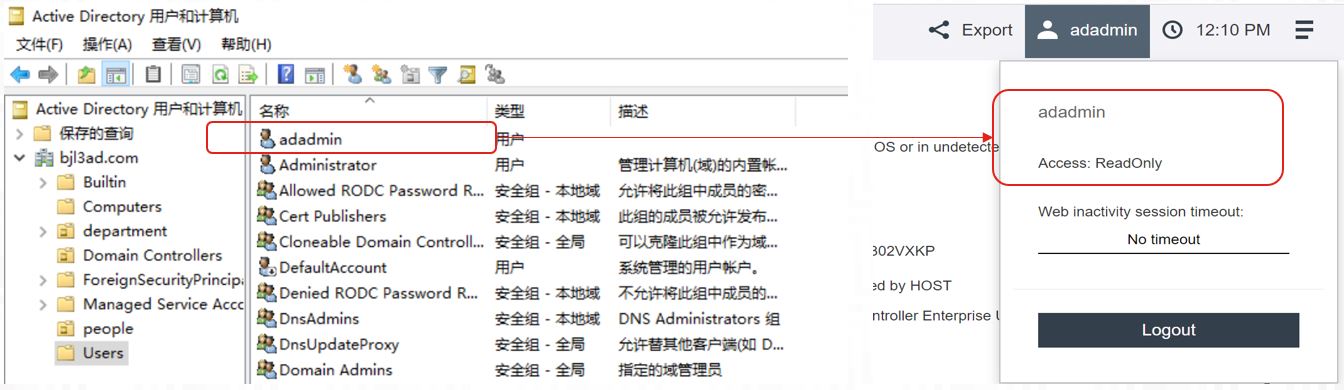

- 来自“Active Directory用户和计算机”的用户将只具有只读权限。

- 如果用户来自“Active Directory管理中心”,则角色将遵循“组过滤”设置。

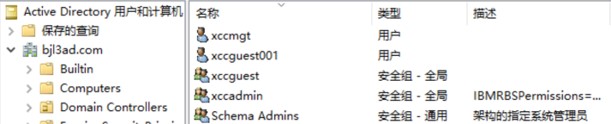

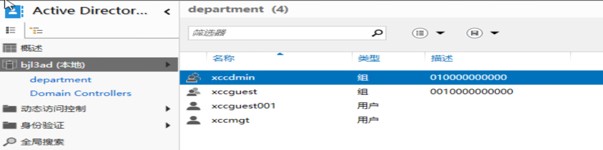

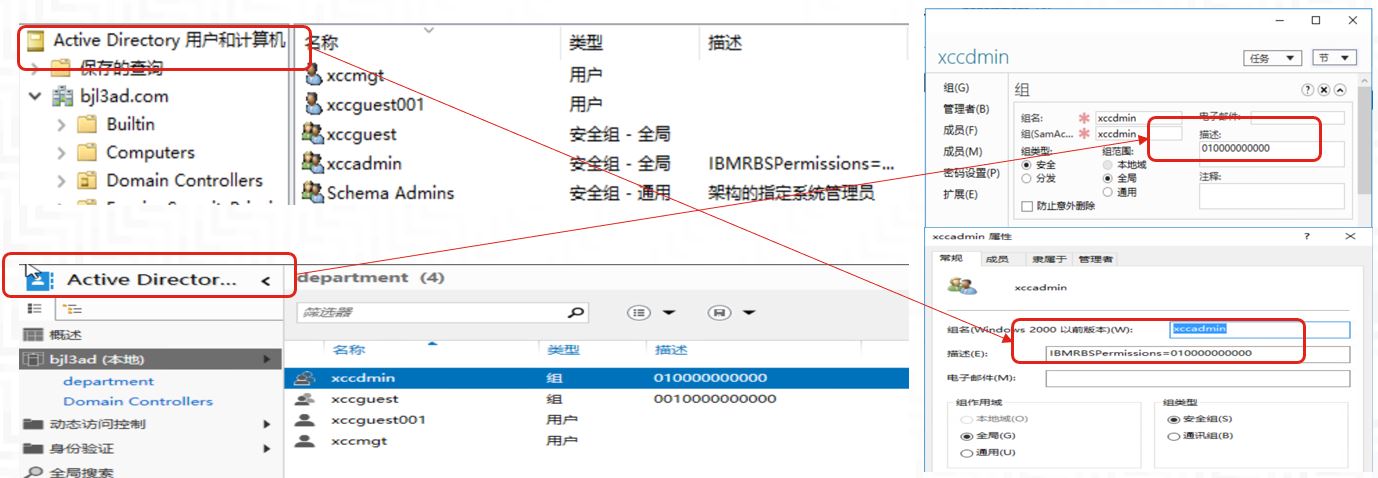

注意:在ADDS中关于登录权限赋值的说明: - 通过 “Active Directory 管理中心” 建立的用户或组,赋值时只需要填写实际值,例如“010000000000”。

- 通过“Active Directory 用户和计算中” 建立的用户或组,赋值时需要填写完整的描述值,例如“IBMRBSPermissions=010000000000”

三、XCC上配置LDAP with openLDAP

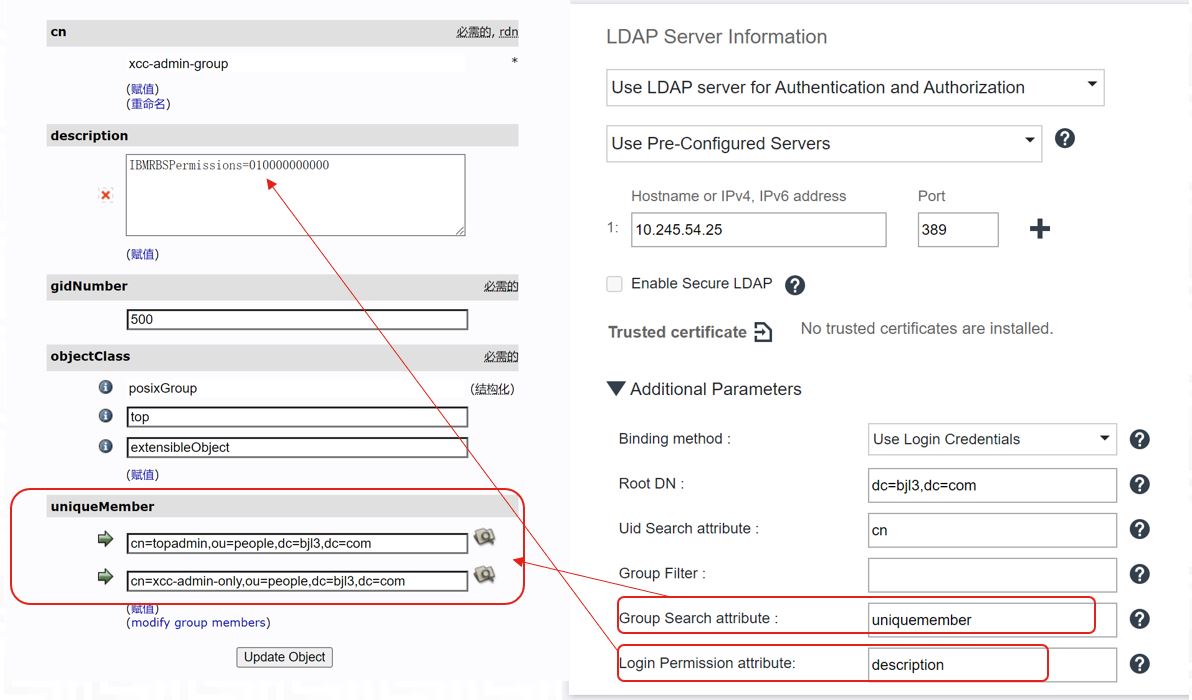

场景1

- 认证和授权均由LDAP服务器来完成。

- 绑定方式为使用登录凭证

- 授权级别取决于“Login Permission attribute”字段的定义。

- 使用LDAP Server时,UID查询属性需要定义为“uid”或“cn”.

- 需要配置“Group Search attribute”.

- member 和 uniqueMember 是成员属性的两个常用名称。

- 成员属性用于存储引用组包含的成员的值。 例如,具有对象类 groupOfNames 的组类型具有名为 member 的成员属性; 具有对象类 groupOfUniqueNames 的组类型具有名为 uniqueMember 的成员属性。

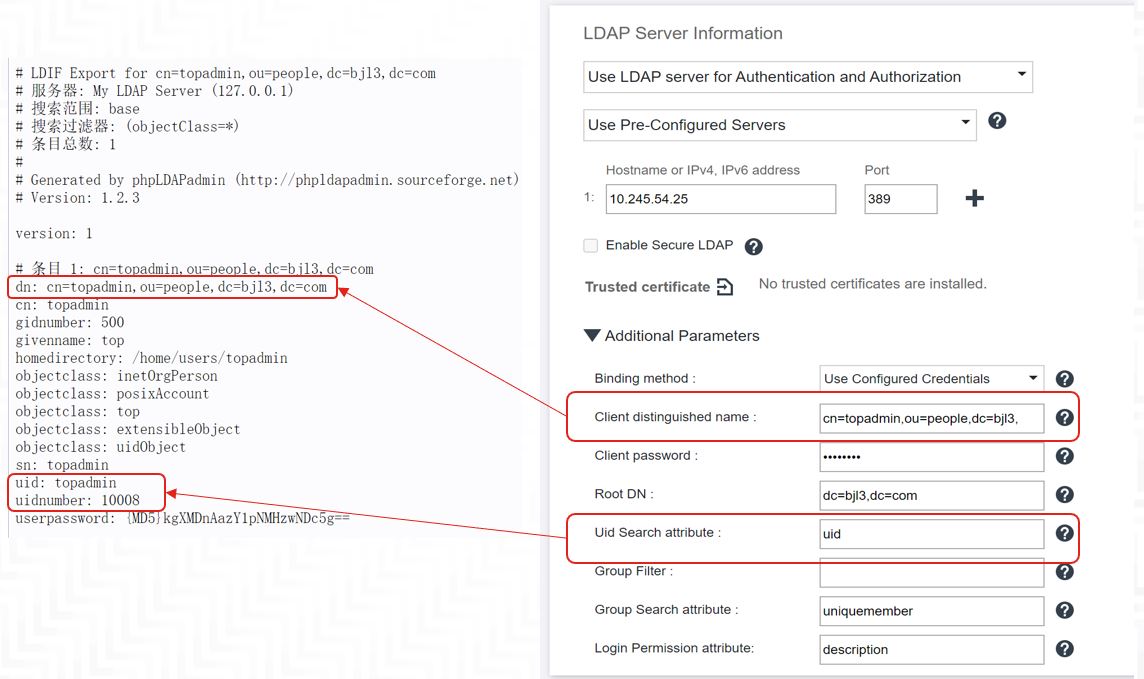

场景2

- 认证和授权均由LDAP服务器来完成。

- 绑定方式为使用已配置的凭证。

- 授权级别取决于“Login Permission attribute”字段的定义。

- 使用LDAP Server时,UID查询属性需要定义为“uid”或“cn”.

- 需要配置“Group Search attribute”.

- member 和 uniqueMember 是成员属性的两个常用名称。

- 成员属性用于存储引用组包含的成员的值。 例如,具有对象类 groupOfNames 的组类型具有名为 member 的成员属性; 具有对象类 groupOfUniqueNames 的组类型具有名为 uniqueMember 的成员属性。

场景3

- 认证由LDAP服务器来完成,授权在本地完成。

- 绑定方式为使用登录凭证或已配置的凭证。

四、TSM上配置LDAP with openLDAP

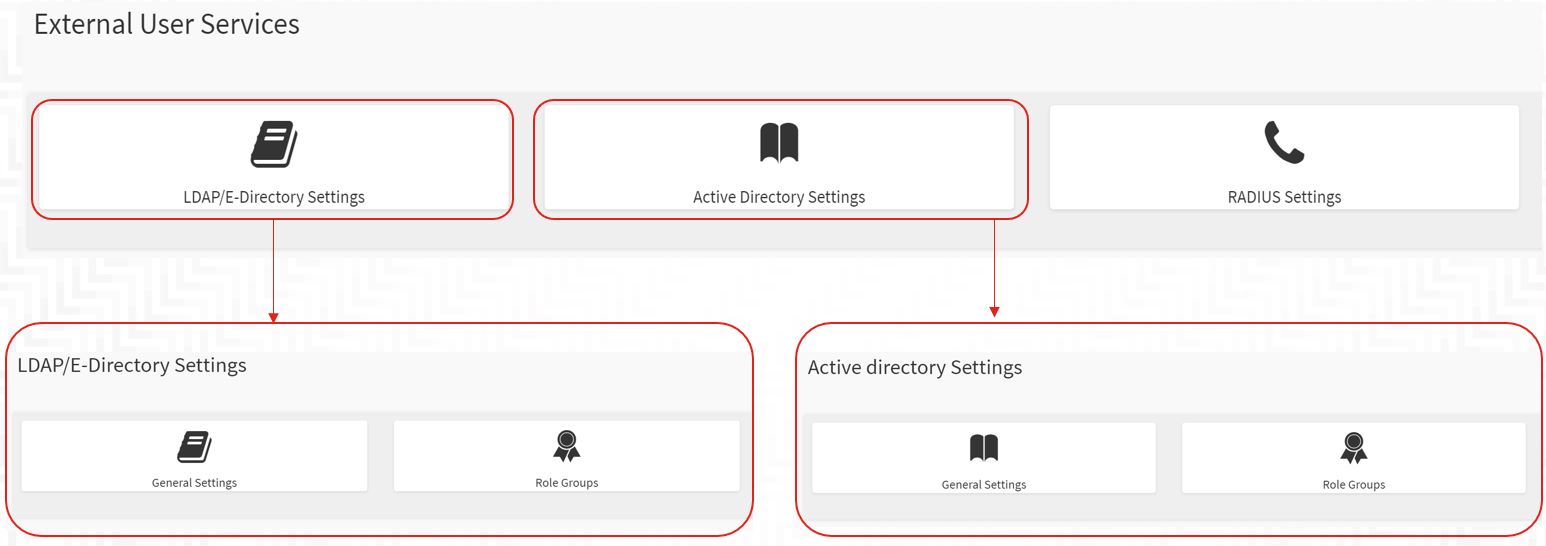

- 转到”设置”–”外部用户设置”

- 与XCC不同,LDAP和AD是两个独立的配置选项。

- 每个选项包括“常规设置”和“角色组”。

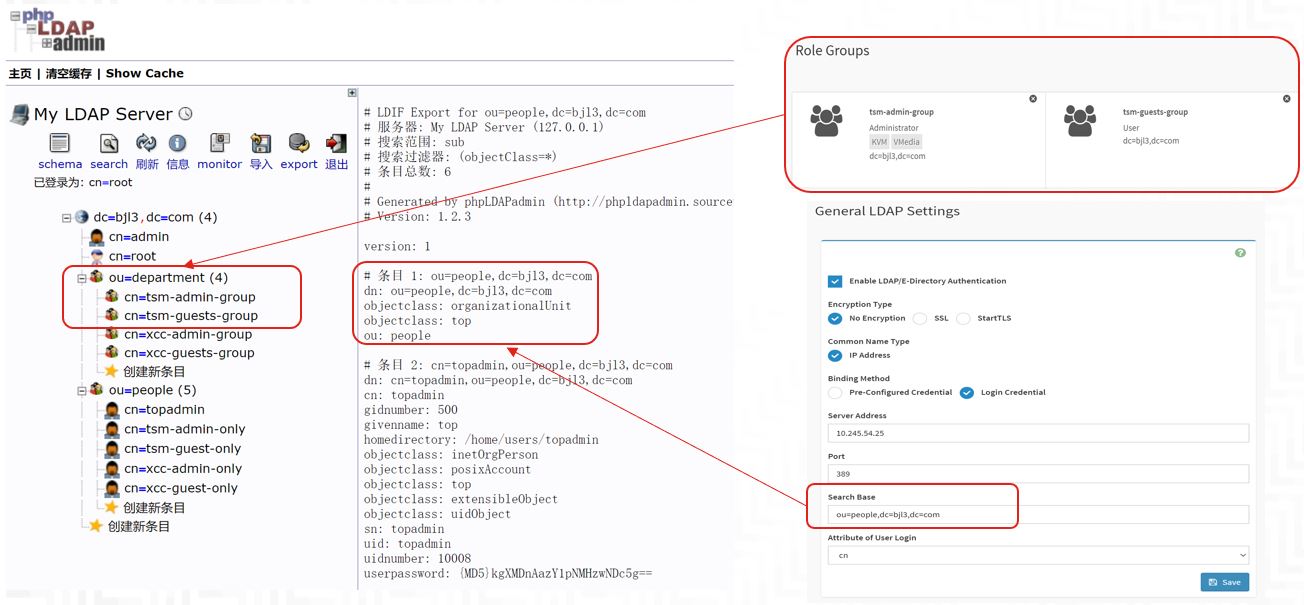

场景1

- 绑定方式:登录凭证

- 角色组必须设置

- 搜索基础需要包括“ou”

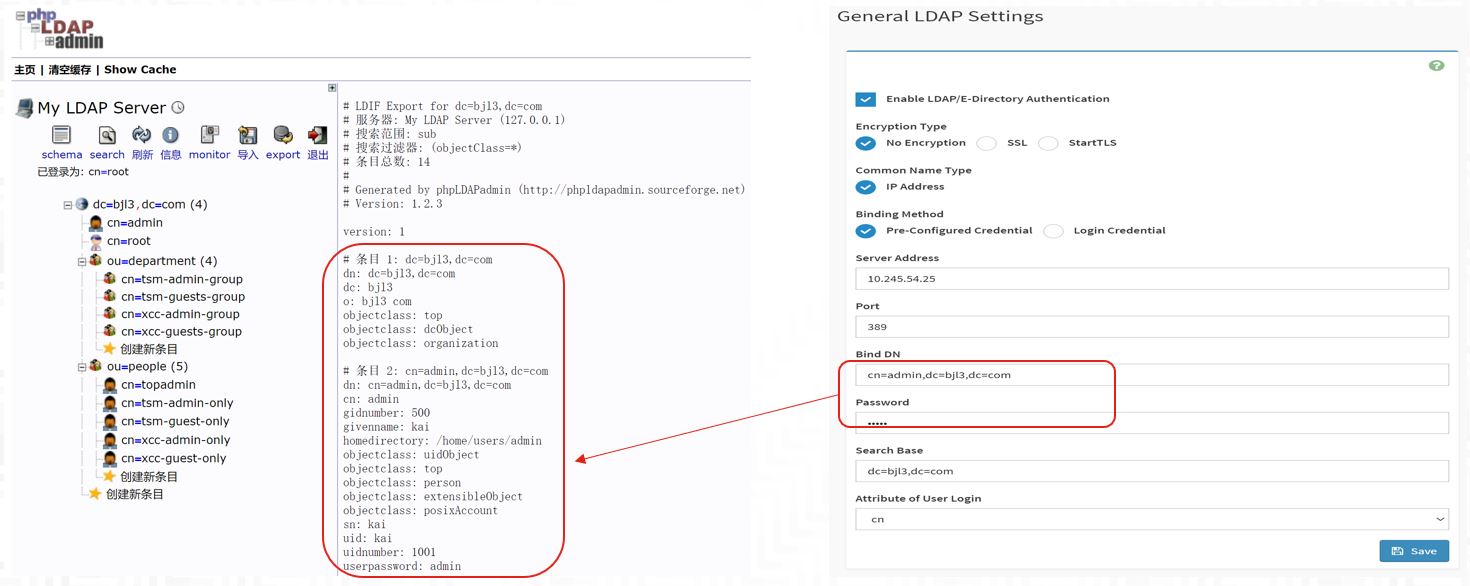

场景2

- 绑定方式:预配置凭据

- 角色组必须设置

- 绑定DN需要包含预先配置的具有管理员权限的帐户

- 搜索库只包含根DN

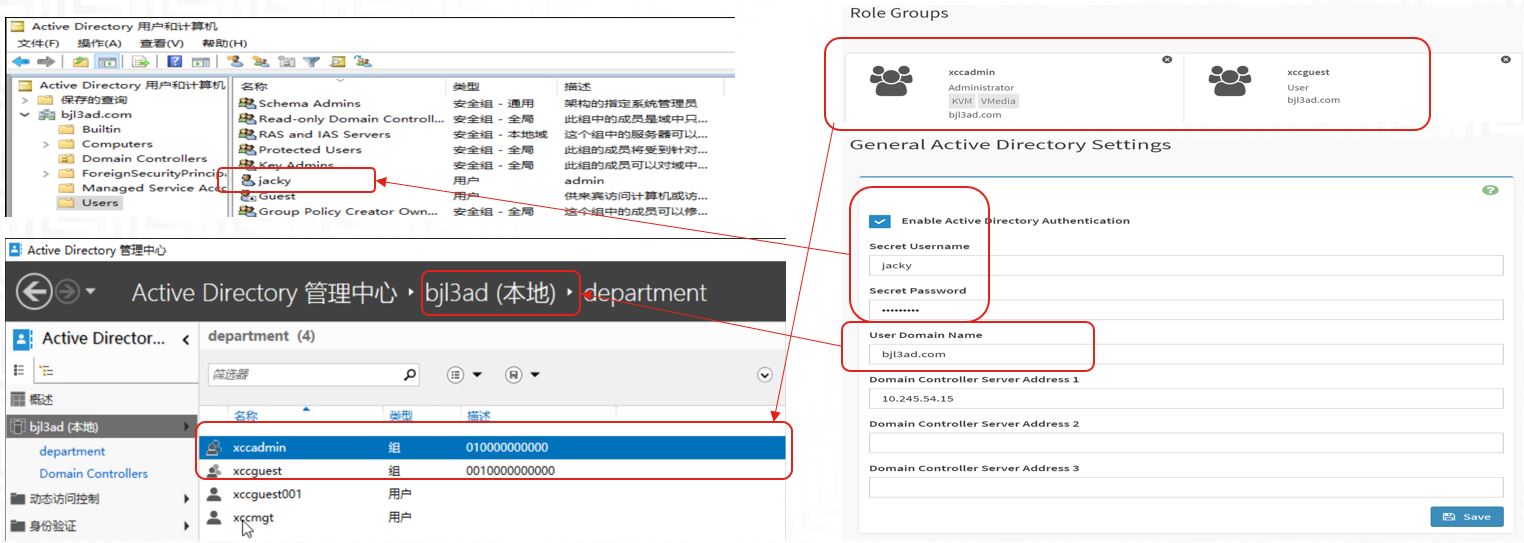

五、TSM上配置LDAP with MS ADDS

- 角色组必须设置

- 使用域管理帐户作为“私密用户名”

- 域名格式为”bjl3ad.com”而不是”dc=bjl3ad,dc=com”